Au début de cette année 2021, Microsoft a annoncée que de possibles attaques informatiques pouvaient exploiter plusieurs vulnérabilités zero-day dans les serveurs Microsoft Exchange et qu’ils exploitent ces exploits pour mener des attaques ciblées contre un nombre inconnu d’organisations dans le monde. Alors que Microsoft a initialement attribué ces attaques à un groupe suspecté d’être parrainé par l’État chinois qu’il appelle « HAFNIUM », au cours des derniers jours, il est devenu clair que de nombreux clusters d’activités exploitent ces vulnérabilités.

Dans cet article, nous allons vous donner un peu plus de détails à ce sujet.

Le 28 février, quelques jours avant la parution du bulletin de sécurité de Microsoft, nous avons commencé à observer une augmentation notable des activités suspectes du shell Web émanant des serveurs Microsoft Exchange. Au cours de la semaine qui s’est écoulée depuis, nous avons trouvés des dizaines de détections de menaces potentiellement liées. Nous ne savons pas avec certitude si toutes les activités malveillantes que nous observons sont le résultat d’adversaires ciblant les vulnérabilités que Microsoft a abordées dans son bulletin de sécurité la semaine dernière, mais nous évaluons que c’est probable, en fonction du timing. Les analyses qui nous ont aidés à détecter ces intrusions et, dans une certaine mesure, le processus de correction pour le nettoyage après un compromis réussi, sont pertinentes pour la détection et la correction des shells Web et des activités post-exploitation en général, qu’elles soient ou non liées à les vulnérabilités récemment corrigées ou non.

Il y a eu un déluge de rapports (dont certains sont liés à la fin de cet article) sur HAFNIUM et d’autres adversaires exploitant quatre vulnérabilités affectant les systèmes de serveurs Exchange sur site ( CVE-2021-26855 , CVE-2021-26857 , CVE-2021 -26858 et CVE-2021-27065 ). Comme c’est si souvent le cas, ces rapports peuvent être accablants dans l’ensemble. Nous partageons notre expérience et nos conseils pour vous aider à comprendre comment regrouper, détecter et corriger les activités potentiellement liées aux vulnérabilités ci-dessus.

Dans notre cas, nous nous sommes rendus compte que notre serveur Exchange utilisé beaucoup de ressources mémoires après l’avoir vu dans le moniteur de ressource. Par précaution, nous avons lancé une recherche de malwares grâce au logiciel antimalware Malwarebytes et celui-ci nous a trouvé le Trojan.Chopper

Après quelques recherches Google, nous avons installé Sysmon grâce au site www.sophos afin de détecter les intrusions malwares : Install and use Sysmon

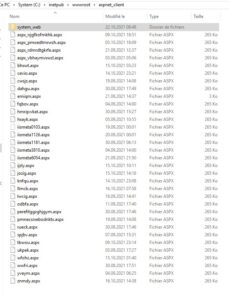

Après un jour d’utilisation, et une autre recherche de Malwaresbytes, nous avons continuer nos investigations et nous avons trouvés dans le répertoire inetpub “C:\inetpub\wwwroot\aspnet_client\system_web” des fichiers du shell Web nommées de manières aléatoires « .aspx » avec huit caractères alphanumériques, par exemple :

Après avoir supprimé tous les fichiers nommés de manière aléatoire, nous avons pu relancer une recherche de virus et celle-ci a donné un résultat nul.

En conclusion

Avant de rendre à nouveau le serveur accessible à Internet, appliquez tous les correctifs appropriés pour empêcher toute exploitation ultérieure et pensez à changer vos mots de passe (de manière régulière).

En espérant que cet article vous a aidé à supprimer le Trojan.Chopper sur vos serveurs vulnérables ou compromis. Si vous identifiez des fichiers suspects, il est possible qu’une activité post-exploitation supplémentaire se soit produite. Une réponse complète impliquerait de suivre des recommandations telles que celles fournies par le CISA . N’hésitez pas à laisser vos commentaires ci-dessous si cet article vous a aidé ou si nous pouvons répondre à vos questions à ce sujet.