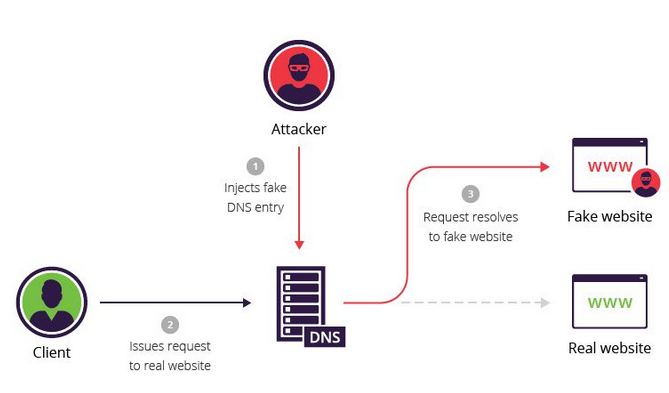

L’usurpation de nom de domaine (DNS) (empoisonnement du cache DNS) est une attaque dans laquelle des enregistrements DNS modifiés sont utilisés pour rediriger le trafic en ligne vers un site Web frauduleux qui ressemble à sa destination.

Une fois sur place, les utilisateurs sont invités à se connecter (ce qu’ils croient être) à leur compte, ce qui donne à l’agresseur la possibilité de voler leurs informations d’identification d’accès et d’autres types d’informations sensibles.

En outre, le site Web malveillant est souvent utilisé pour installer des vers ou des virus sur l’ordinateur d’un utilisateur, donnant à l’auteur un accès à long terme à celui-ci et aux données qu’il stocke.

Les méthodes pour exécuter une attaque d’usurpation DNS incluent:

- Man in the middle (MITM) – L’interception des communications entre les utilisateurs et un serveur DNS afin d’acheminer les utilisateurs vers une adresse IP différente / malveillante.

- Compromis de serveur DNS – Détournement direct d’un serveur DNS, qui est configuré pour renvoyer une adresse IP malveillante.

Exemple d’empoisonnement du cache DNS

L’exemple suivant illustre une attaque d’empoisonnement du cache DNS, dans laquelle un hacker (IP 192.168.100.5) intercepte un canal de communication entre un client (IP 192.168.50.50) et un ordinateur serveur appartenant au site Web www.interserv.net (IP 192.168. 25.25).

Dans ce scénario, un outil (par exemple, arpspoof) est utilisé pour duper le client en lui faisant croire que l’IP du serveur est 192.168.100.5. En même temps, le serveur est amené à penser que l’IP du client est également 192.168.100.5.

Un tel scénario se déroulerait comme suit:

- Le hacker utilise arpspoof pour lancer la commande:

arpspoof 192.168.50.50 192.168.25.25.

Cela modifie les adresses MAC dans la table ARP du serveur, ce qui lui fait penser que l’ordinateur de l’attaquant appartient au client. - Le hacker utilise à nouveau arpspoof pour lancer la commande:

arpspoof 192.168.25.25 192.168.50.50

qui indique au client que l’ordinateur de l’auteur est le serveur. - L’attaquant émet la commande

Linux: echo 1> / proc / sys / net / ipv4 / ip_forward.

En conséquence, les paquets IP envoyés entre le client et le serveur sont transmis à l’ordinateur de l’auteur. - Le fichier hôte, 192.168.100.5 interserv.net est créé sur l’ordinateur local de l’attaquant, qui mappe le site Web www.interserv.net

à son adresse IP locale.

- L’auteur crée un serveur Web sur l’IP de l’ordinateur local et crée un faux site Web conçu pour ressembler à www.interserv.net.

- Enfin, un outil (par exemple, dnsspoof) est utilisé pour diriger toutes les demandes DNS vers le fichier hôte local de l’auteur. En conséquence, le faux site Web est affiché pour les utilisateurs et, uniquement en interagissant avec le site, des logiciels malveillants sont installés sur leurs ordinateurs.

Atténuation de l’usurpation DNS à l’aide de la sécurité du serveur de noms de domaine (DNSSEC)

DNS est un protocole non crypté, ce qui facilite l’interception du trafic avec l’usurpation d’identité. De plus, les serveurs DNS ne valident pas les adresses IP vers lesquelles ils redirigent le trafic.

DNSSEC est un protocole conçu pour sécuriser votre DNS en ajoutant des méthodes de vérification supplémentaires. Le protocole crée une signature cryptographique unique stockée avec vos autres enregistrements DNS, par exemple, un enregistrement et CNAME. Cette signature est ensuite utilisée par votre résolveur DNS pour authentifier une réponse DNS, garantissant que l’enregistrement n’a pas été falsifié.

Bien que DNSSEC puisse aider à protéger contre l’usurpation DNS, il présente un certain nombre d’inconvénients potentiels, notamment:

- Manque de confidentialité des données – DNSSEC authentifie, mais ne code pas les réponses DNS. En conséquence, les auteurs peuvent toujours écouter le trafic et utiliser les données pour des attaques plus sophistiquées.

- Déploiement complexe – DNSSEC est souvent mal configuré, ce qui peut entraîner la perte des avantages de sécurité pour les serveurs ou même refuser l’accès à un site Web.

- Énumération de zone – DNSSEC utilise des enregistrements de ressources supplémentaires pour activer la validation de signature. Un de ces enregistrements, NSEC, est en mesure de vérifier l’inexistence d’une zone DNS. Il peut également être utilisé pour parcourir une zone DNS afin de rassembler tous les enregistrements DNS existants, une vulnérabilité appelée énumération de zone. Les nouvelles versions de NSEC, appelées NSEC3 et NSEC5, publient des enregistrements hachés de noms d’hôtes, les chiffrant ainsi et empêchant l’énumération des zones.

Source : https://www.imperva.com